STUN协议深度解析:NAT类型检测机制

STUN(Session Traversal Utilities for NAT,NAT会话穿越实用工具)是一种网络协议(RFC 5389),旨在协助位于NAT设备后的终端发现其经过地址转换后的公网IP地址和端口号,并精确识别当前网络环境中的NAT类型。该协议基于UDP传输层协议实现,通过客户端与STUN服务器之间的交互式探测机制,获取NAT映射行为特征,为后续的P2P通信或NAT穿透提供必要的前提条件。

当STUN服务器接收到客户端发送的UDP探测报文时,服务器通过UDP响应报文将观测到的源IP地址和端口号(即NAT映射后的公网地址)回传给客户端。客户端通过对比服务器返回的映射地址与本地实际绑定的IP地址和端口号,若两者不一致则表明存在NAT转换,反之则表明客户端直接位于公网环境中。

下面重点讲怎么判断nat的类型。

根据RFC 2663和RFC 4787标准,NAT设备按照其地址转换和端口映射行为特征可划分为四种主要类型:完全锥形NAT(Full Cone NAT)、地址受限锥形NAT(Address-Restricted Cone NAT)、端口受限锥形NAT(Port-Restricted Cone NAT)以及对称形NAT(Symmetric NAT)。

之所以称为”锥形”,可以借助圆锥的形象来理解:想象一个圆形底面(代表所有可能的内部IP和端口组合)逐渐收敛到一个顶点(映射后的公网IP和端口)。在全锥形NAT中,任何外部主机只要知道这个映射关系(顶点),都可以通过这个”锥顶”直接访问到内部主机,无需额外的限制条件。

全锥型(Full Cone NAT):所有来自同一个内部Tuple X的请求均被NAT转换至同一个外部Tuple Y,而不管这些请求是不是属于同一个应用或者是多个应用的。除此之外,当X-Y的转换关系建立之后,任意外部主机均可随时将Y中的地址和端口作为目标地址和目标端口,向内部主机发送UDP报文,由于对外部请求的来源无任何限制,因此这种方式虽然足够简单,但却不那么安全。

当NAT设备实施地址层级的访问控制策略时,仅允许先前已建立出站会话的远端IP地址发起反向连接,此类行为特征定义为地址受限锥形NAT(Address-Restricted Cone NAT)。

受限锥型(Restricted Cone NAT):Full Cone的受限版本,亦可认为是IP地址受限锥型。所有来自同一个内部Tuple X的请求均被NAT转换至同一个外部Tuple Y,这与Full Cone相同,但不同的是,只有当内部主机曾经发送过报文给外部主机(假设其IP地址为Z)后,外部主机才能以Y中的信息作为目标地址和目标端口,向内部主机发送UDP请求报文,这意味着,NAT设备只向内转发(目标地址/端口转换)那些来自于当前已知的外部主机的UDP报文,从而保障了外部请求来源的安全性。

进一步收紧访问控制策略,NAT设备仅允许那些先前既建立过出站连接、又精确匹配特定IP地址和端口号的远端主机发起反向连接,这种严格的准入机制即为端口受限锥形NAT(Port-Restricted Cone NAT)。

端口受限锥型(Port Restricted Cone NAT):Restricted Cone NAT的进一步受限版。只有当内部主机曾经发送过报文给外部主机(假设其IP地址为Z且端口为P)之后,外部主机才能以Y中的信息作为目标地址和目标端口,向内部主机发送UDP报文,同时,其请求报文的源端口必须为P,这一要求进一步强化了对外部报文请求来源的限制,从而较Restrictd Cone更具安全性。

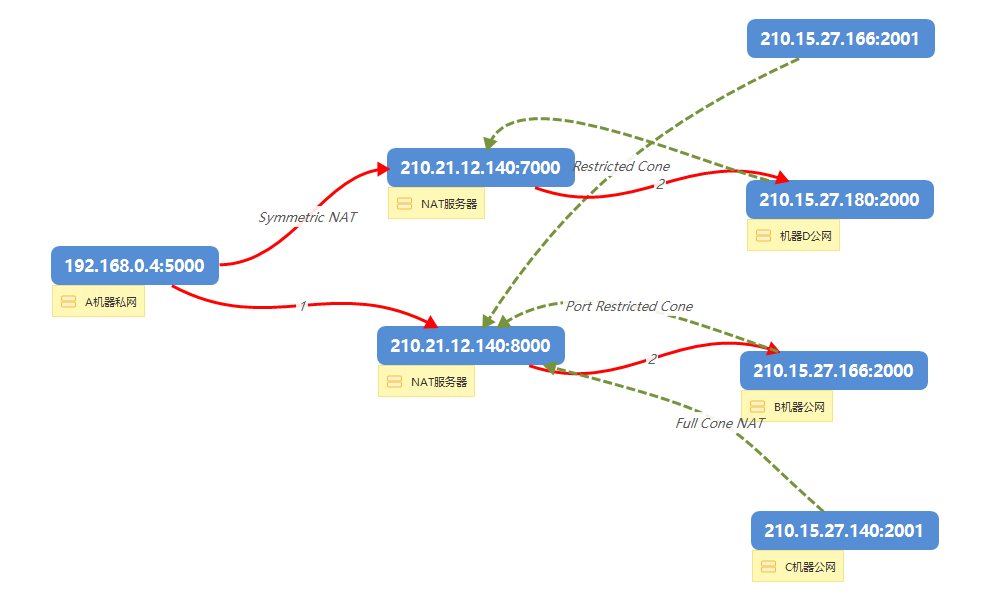

对称形NAT(Symmetric NAT)的核心特征在于:每当内部主机使用相同的内部IP和端口组合访问不同的外部目标时,NAT设备都会为其分配一个全新的公网端口映射,形成一一对应的专属通道。这种”一次连接、一个映射”的动态机制使得P2P穿透变得异常困难。

打个比方,当内部主机以相同的内部Tuple对2个不同的目标Tuple发送UDP报文时,此时NAT将会为内部主机分配两个不同的外部Tuple,并且建立起两个不同的内、外部 Tuple转换关系。与此同时,只有接收到了内部主机所发送的数据包的外部主机才能向内部主机返回UDP报文,这里对外部返回报文来源的限制是与Port Restricted Cone一致的。

基于上述NAT类型的理论基础,我们可以构建一套系统化的检测流程,通过精心设计的网络探测步骤准确识别当前网络环境的NAT类型。

- 客户端首先使用套接字fd1向STUN服务器发起UDP探测请求。STUN服务器通过分析接收到的报文源地址,获取经NAT转换后的公网IP地址和端口号,并将该映射信息通过UDP响应报文返回给客户端。若客户端能够正常接收响应,则表明网络连通性良好;若无法接收,则可能存在防火墙阻断或网络配置异常。

获取到公网映射地址后,将其与本地实际绑定的IP地址进行对比分析:若两者完全一致,则表明客户端直接位于公网环境,无需经过NAT转换。此时可通过尝试绑定本地端口进一步验证,若绑定操作成功执行,即可确认当前网络环境中不存在NAT设备。 - 客户端通过同一UDP套接字fd1向另一台STUN服务器发起探测请求,采用相同的检测机制获取新的公网映射地址。对比两次探测获得的端口号,若发现映射端口发生变化,则表明NAT设备采用对称形(Symmetric NAT)映射策略,为不同目标地址分配独立的公网端口。

- 客户端创建新的UDP套接字fd2并向STUN服务器发起探测请求。STUN服务器接收到该请求后,通过另一台具有不同公网IP地址的辅助服务器向客户端返回响应数据包(模拟来自不同源地址的入站连接)。若客户端能够成功接收该响应,则表明当前NAT设备为全锥形NAT(Full Cone NAT),即允许任何外部主机通过已建立的映射关系进行通信。若客户端无法接收到响应数据包:在非NAT环境下,可能是本地防火墙策略阻止了入站连接;在NAT环境下,则需要继续进行后续的受限锥形NAT类型检测。

- 基于第三步的检测结果,客户端继续使用该UDP套接字fd2向STUN服务器发起新的探测请求,并指示服务器使用不同的源端口号进行响应。若客户端能够成功接收来自不同端口号的响应数据包,则判定当前网络环境为地址受限锥形NAT(Address-Restricted Cone NAT),表明NAT设备仅对源IP地址实施访问控制策略;若无法接收该响应,则进一步确认为端口受限锥形NAT(Port-Restricted Cone NAT),表明NAT设备同时实施IP地址和端口号的严格访问控制。

1 | // NAT类型检测实现:基于双套接字架构的系统化探测流程 |

至此,基于UDP协议的NAT类型检测流程已完成。针对全锥形NAT(Full Cone NAT)的进一步验证,建议采用TCP协议进行反向连接测试:若TCP连接建立失败,表明目标服务器的TCP NAT策略存在限制;若连接成功建立,则确认P2P穿透能力正常,此时可将NAT类型标识为完全开放状态(NAT Type 0)。

为确保NAT映射关系的持续有效性,客户端需实施连接保活机制:定期通过TCP协议向外部服务器发起连接请求,以刷新和维持公网IP地址与端口号的映射关系。反向连接验证的核心机制是:外部用户主动向已发现的公网IP地址和端口发起TCP连接,若客户端能够成功接收并响应该连接请求,即表明反向连接通道已建立完成。

需特别说明的是 :当客户端向服务器1发起探测请求后,若间隔数分钟再向服务器2发起新的探测,此时观测到的公网端口映射可能发生变更。此类基于时间间隔的端口变化不属于对称形NAT(Symmetric NAT)范畴,而应归类为端口分配策略的动态性表现。尽管其外在特征与对称形NAT相似(端口映射不稳定),但本质区别在于:对称形NAT的端口变化由目标地址差异触发,而时间间隔导致的端口变化源于NAT设备的端口回收机制。这种时间敏感型映射变化会严重影响P2P穿透的稳定性,使得已建立的NAT映射关系在长时间空闲后失效,需通过保活机制维持映射有效性。